Cryptosystème asymétrique – Wikipedia

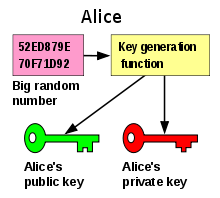

Cryptosystème asymétrique Est un terme générique pour Processus de cryptage des clés publics , Authentification des clés publiques et signatures numériques. Le “cryptosystème asymétrique” ou la “clé publique cryptosystème” est un processus cryptographique dans lequel, contrairement à un cryptosystème symétrique, les parties communicantes n’ont pas besoin de connaître une clé secrète commune. Chaque utilisateur crée sa propre paire de clés, qui se compose d’une partie secrète (clé privée) et d’une partie non-secret (clé publique). La clé publique permet à tout le monde de crypter les données du propriétaire de la clé privée, de vérifier ses signatures numériques ou de l’authentifier. La clé privée permet à son propriétaire de déchiffrer les données chiffrées avec la clé publique, de générer ou d’authentifier les signatures numériques.

UN Processus de cryptage des clés publics Est un processus pour convertir un texte brut en un texte secret avec une clé publique à partir de laquelle le texte brut peut être récupéré avec une clé privée.

La clé privée doit être gardée secrète et il doit être pratiquement impossible de le calculer à partir de la clé publique. La clé publique doit être accessible à tous ceux qui souhaitent envoyer un message crypté au propriétaire de la clé privée. Il faut s’assurer que la clé publique est vraiment affectée au destinataire.

La base théorique des cryptosystèmes asymétriques est la baisse des fonctions, c’est-à-dire des fonctions faciles à calculer, mais sans secret (la “trappe”) peut être pratiquement impossible. La clé publique est alors une description de la fonction, la clé privée est la porte du boîtier. Une condition préalable est, bien sûr, que la clé privée du public ne peut pas être calculée. Pour que le système cryptographique soit utilisé, la clé publique doit être connue du partenaire de communication.

L’avantage décisif des procédures asymétriques est que vous réduisez le problème de distribution clé. Dans le cas de procédures symétriques, une clé doit être via une utilisation sûre avant utilisation. H. peut être échangé et canal protégée manipulateur. Étant donné que la clé publique n’est pas secrète, le canal n’a pas besoin d’être négligé dans les procédures asymétriques; Il est important que la clé publique puisse être affectée au propriétaire de la clé privée associée sans aucun doute. Par exemple, un organisme de certification digne de confiance peut délivrer un certificat numérique qui attribue la clé publique à la clé privée (propriétaire). Comme alternative à cela, un réseau de confiance (Web of Trust) peut également être construit sans point central en certifiant la clé.

Sécurité [ Modifier | Modifier le texte source ]]

Pour la sécurité des procédures asymétriques, il est nécessaire que les fonctions jetables sous-jacentes aux diverses procédures soient pratiquement irréversibles, sinon la personne privée puisse être calculée à partir de la clé publique. La sécurité de tous les cryptosystèmes asymétriques est actuellement basée sur des hypothèses non prouvées, en particulier en supposant que P est un NP inégal. La non-réversibilité des fonctions de chute utilisée n’est pas prouvée. En règle générale, cependant, ces hypothèses soupçonnent fortement qu’elles s’appliquent. La théorie de l’information qui peut être réalisée avec le PAD unique symétrique ne peut pas être réalisée avec un processus asymétrique car un attaquant puissant en conséquence peut toujours résoudre le problème mathématique sous-jacent.

Aspects pratiques [ Modifier | Modifier le texte source ]]

Les cryptosystèmes asymétriques ont l’avantage qu’ils gardent le secret aussi petit que possible, car chaque utilisateur doit seulement garder son propre secret privé. En revanche, avec un cryptosystème symétrique, chaque utilisateur doit garder toutes les clés secrètes, ce qui signifie augmenter les efforts avec un nombre plus élevé d’utilisateurs.

Par rapport aux algorithmes symétriques, les algorithmes asymétriques fonctionnent très lentement. En pratique, ce problème est évité de différentes manières. Pour le chiffrement, des méthodes hybrides sont utilisées dans lesquelles seule une clé symétrique est chiffrée avec le processus asymétrique et le message réel avec cette clé symétrique. Avec les signatures numériques, seule leur valeur de hachage est signée au lieu d’un message.

Jusqu’aux années 1970, il n’y avait que des cryptosystèmes symétriques dans lesquels les émetteurs et les destinataires devaient posséder la même clé. Le problème de l’échange de clés et de la gestion des clés se pose. En 1974, Ralph Merkle a fait le premier pas vers le développement d’un processus asymétrique avec le puzzle de Merkles nommé d’après lui, mais n’a été publié qu’en 1978. Le premier processus de cryptage de clés publics a été le cryptosystème de Merkle-Hellman développé par Ralph Merkle et Martin Hellman. [d’abord] Le processus MH a été rompu par Adi Shamir en 1983. [2] À l’été 1975, Whitfield Diffie et Martin Hellman ont publié une idée de chiffrement asymétrique, mais sans connaître une procédure précise. Sous l’influence de cette œuvre, Diffie et Hellman ont développé le Diffie Hellman Key Exchange en 1976. [3]

Le premier processus de chiffrement asymétrique a été développé en 1977 par Ronald L. Rivest, Adi Shamir et Leonard M. Adleman sur et appelé la procédure RSA selon eux. [4] Selon la terminologie d’aujourd’hui, cette procédure est une mutation de porte de cas, qui peut être utilisée pour la construction de méthodes de chiffrement et de processus de signature.

Indépendamment des développements de la cryptologie scientifique, trois employés du siège social des Communications du gouvernement britannique, James H. Ellis, Clifford Cocks et Malcolm Williamson, ont été développés dans le dernier échange de clés de Diffie-Hellman, ainsi qu’un processus asymétrique qui n’est pas publié et non également publié et également en confidentialité. N’a pas été enregistré pour un brevet.

Formellement, un processus de cryptage de clé publique se compose de trois algorithmes:

- L’algorithme de génération de clés crée une paire de clés pour un paramètre de sécurité donné, qui se compose d’un public et de la clé secrète associée.

- L’algorithme de chiffrement crée un texte secret à partir d’un texte brut utilisant la clé publique. Il peut y avoir plusieurs textes secrets pour un texte brut. Dans ce cas, l’algorithme est probabiliste.

- L’algorithme de décryptage calcule le texte brut droit pour un texte secret en utilisant la clé secrète.

Il est maintenant nécessaire que chaque message qui a été chiffré par une clé publique puisse être obtenu à partir du chiffrement avec la clé secrète associée.

Ces procédures sont maintenant z. B. dans le trafic e-mail (OpenPGP, S / MIME) ainsi que dans les protocoles cryptographiques tels que SSH ou SSL / TLS. SSL / TLS est utilisé à plus grande échelle, par exemple, en tant que protocole HTTPS pour la communication sécurisée d’un navigateur Web avec un serveur.

Pour le chiffrement, la clé publique est appliquée au texte à crypter. Le texte chiffré est ensuite déchiffré par le propriétaire clé avec la clé privée.

Les signatures numériques sont u. utilisé pour sécuriser les magasins sur Internet. Ici, vous permettez que l’identité des partenaires contractuels soit examinée et les données non adultées (signature électronique). Cela nécessite généralement une infrastructure de clé publique qui confirme la validité des clés utilisées par les certificats.

Pour créer une signature, une valeur de hachage à partir du message à envoyer est formée et signée avec la clé privée. Le message et la signature sont ensuite envoyés au destinataire, bien que la signature réelle n’ait pas besoin d’être cryptée, car cela signale (créant l’intégrité et l’authenticité) et non le cryptage (création de confidentialité).

Pour vérifier la signature, la signature reçue de la valeur de hachage est vérifiée auprès de la clé publique. Si la vérification est réussie, on peut supposer que le message provient du propriétaire de la clé privée et que le message n’a pas été manipulé pendant le transfert.

Littérature d’occasion

dès la lecture

- Albrecht Beutelspacher, Jörg Schwenk, Klaus-Dieter Wolfenstetter: Méthodes modernes de cryptographie. De RSA à la connaissance zéro. 4e édition. Vieweg-Verlag, juin 2001, ISBN 3-528-36590-0

- Wolfgang Ertel: Cryptographie appliquée . Hanser Fachbuchverlag, Munich / Vienne 2003, ISBN 3-446-22304-5

- Bruce Schneier: Cryptographie appliquée . Deuxième édition. John Wiley & Sons, 1996, ISBN 0-471-11709-9

- Jonathan Katz et Yehuda Lindell: Introduction à la cryptographie moderne . CRC Press, 2007, ISBN 1-58488-551-3.

- Alfred J. Menezes; P. C. Van Oorschot; Scott A. Vanstone: Manuel de cryptographie appliquée . 1997, ISBN 0-8493-8523-7 ( En ligne [Consulté le 2 août 2021]).

- ↑ Ralph Merkle et Martin Hellman: Cacheter des informations et des signatures dans les sacs à dos de trappe . Dans: Théorie de l’information, transactions IEEE sur . Groupe 24 , Non. 5 , 1978, S. 525–530 ( web.archive.org [Consulté le 2 août 2021] Résumé).

- ↑ Adi Shamir: Un algorithme de temps polynomial pour briser le cryptosystème de base de Merkle-Hellman . Dans: Actes de crypto . 1982, S. 279–288 .

- ↑ W. Diffie, M. E. Hellman: Nouvelles directions en cryptographie . Dans: Transactions IEEE sur la théorie de l’information . Groupe 22 , Non. 6 , 1976, S. 644–654 ( En ligne [PDF; 260 kb ; consulté le 2 août 2021]).

- ↑ Ronald L. Rivest, Adi Shamir et Leonard Adleman: Une méthode pour obtenir des signatures numériques et des cryptosystèmes à clé publique . ( En ligne [PDF; 178 kb ; consulté le 2 août 2021]).

Recent Comments