ITセキュリティ監査ウィキペディア

いつ ITセキュリティ監査 ( 英語 ITセキュリティ監査 、ラテン語から 監査 ITシステムまたはコンピュータープログラムのリスクと脱力分析(英語の脆弱性スキャン)のための情報技術(IT)の測定では、「彼/彼女は「チェック」された」によると、「彼/彼女が聞いた」)。セキュリティの脅威は、犯罪攻撃、組織的な欠陥だけでなく、技術的な事故や強制力からも始まる可能性があります。弱点は、ITシステムまたは脅威の影響を受けやすくする組織の間違いです。ただし、システムの安全性を危険にさらすには、脅威または弱点だけでは十分ではありません。脅威が既存の弱点に達した場合、攻撃されたシステムにはリスクしかありません。弱点の原因は多用途です。概念、実装、または会社に嘘をつくことができ、設計や建設エラー、人間の不正行為、または不十分な場所のセキュリティも含めることができます。弱点分析は、脅威を回避し、シナリオを攻撃するためにこれらのエラーを体系的に見つけるために使用されます [初め] 。セキュリティ監査は通常、品質管理の一部として行われ、セキュリティギャップと組織(行政、会社)におけるベストプラクティスの導入を減らすのに役立ちます。 ITセキュリティ監査は、ネットワークおよび情報セキュリティの分野に属し、それによりローカルネットワークまたはネットワーク分析でのLAN分析への国境は流動的です。

英語のターミニに基づいています セキュリティテスト と セキュリティスキャン ドイツ語の文学で行われています セキュリティ監査 のような用語 セキュリティーチェック また 安全テスト 使用済み。通常、完全な監査の部分的な側面のみが意味されます。監査のプロセスはしばしば監査と呼ばれ、執行者は監査人と呼ばれます。

定期的なITセキュリティ監査は、ドイツ語のIT基本的な保護の不可欠な部分を形成します。国際的には、ISO/IEC 27001標準のITセキュリティ監査の管理基準が決定されます。また、他にも多くの国際的な安全保障政策があります。これらは、企業の情報セキュリティ管理システムを計画し、文書化し、常に開発するのに役立ちます(ISM、 ITサービス管理も参照してください )。監査は、主に外部の専門家からのものです 最高監査幹部 (CAE) – 経営陣と協議して実行された。作成された対策のカタログは、社内IT部門の管理者によるさらなるステップの基礎を形成します。彼らは、当社のセキュリティポリシーに従って、目標の継続的な比較とシステムの維持を担当しています。システムには、人事コンピューター、サーバー、大型コンピューター(メインフレーム)、ルーターまたはスイッチを含めることができます。アプリケーションには、たとえば、ApacheなどのWebサーバー、OracleやMySQL、Mail Serverなどのデータベースシステムを含めることができます。

在庫、IT構造分析の後、それぞれのテストが行われます。これは通常、保護要件の評価と、測定のカタログに記録される測定の選択に従います。内部セキュリティの理由により、監査が行われた後の会社のセキュリティギャップに精通しすぎているため、通常、測定の実施は監査人自体によって行われません。非議論の同意(NDA)の署名により、監査人は隔離を続けることを約束します。監査人は、ネットワークエリアで十分な経験を持ち、攻撃者に身を置くことができなければなりません。潜在的な攻撃の理由と目標は、使用される方法論を決定します。

セキュリティ分析の手動測定値は次のとおりです。

セキュリティの弱点を決定する別の方法は、浸透テストです。それらは、完全なITセキュリティ監査の重要な部分を形成します。ここでは、外部(インターネット)および会社ネットワーク内からの攻撃がシミュレートされます。このプロセスは、多くの場合、友人の友人や監査人とも呼ばれ、ホワイトハックハッカーと呼ばれます( Hacker Ethicsも参照してください ))

BSI ITセキュリティマニュアルは、次の区別を作成します。 [2]

- 情報Basis(ブラックボックス、ホワイトボックス)

- 攻撃性(パッシブ、慎重、計量、攻撃的)

- スコープ(完全、限定、焦点)

- 手順(明白、非表示)

- テクノロジー(ネットワークアクセス、その他のコミュニケーション、物理アクセス、ソーシャルエンジニアリング)

- 出発点(外から、内側から)

Googleハッキングは、手動監査に人気のない目立たない(パッシブ)方法です。企業は、Google、ライブ検索、Yahoo Search、および同様の検索エンジンでの複雑な検索エンジンクエリの助けを借りて、企業のITインフラストラクチャの総見積もりに十分な場合が多いことがよくありますが、機密および機密性の高いデータを気付かないことがわかります。 「セキュリティナゲット」(「セキュリティチャンク」の英語)の帯域幅は、クレジットカード番号、社会保障番号、パスワードなどの個人情報、内部監査レポート、パスワードハッシュ、ログファイル(nessus、sniffer)などのファイルから、OWA、VPN、rdpなどの不確実なオープンサービスにまで及びます。ここでは、特定の検索エンジンフィルターとオペレーターが使用されています。とともに Googleハッキングデータベース (GHDB)よく知られている戦術と可能な用途の独自のコレクションがあります。 [3] Webサービス向けの自動化された脆弱性スキャナーのプロバイダーが、このデータベースを製品に統合しています。 [4] 独自のハニーポットは、「Googleハッキング攻撃」を認識するために設定できます。 [5] 多くの場合、Webサイトのソースコードで攻撃者に役立つ情報を含むコメントを見つけることができます。このデータがWebサイトのプロバイダーによって削除されている場合、ほとんどの場合、検索エンジンのキャッシュやWayback Machineなどのアーカイブを介して一般公開されています。

手動監査対策の代替または補足として コンピューターがサポートする監査手法 (Engl。 コンピューター支援監査手法 、CAAT)が使用されます。このような自動監査措置は監査基準の一部であり、どの 米国認定公会計士協会 (AICPA)および米国の管理には必須です( Sarbanes-Oxley Actを参照してください )。 [6] システムが生成した監査レポートと監視ソフトウェアの使用が含まれます。これは、システム上のファイルまたは設定の変更をレポートします。 AICPAのチェックリストは、この作業を容易にすることを目的としています。 [7] この分野のフリーソフトウェアは、監査およびレポートソフトウェアタイガーです [8] そしてオープンソースTripwire [9] 監視ソフトウェアナギオと同様に。これらの製品の主な目的は、システムが変更された場合のドキュメントと警告です。

ITセキュリティの分野のセキュリティ専門家によって提案された措置のガイドラインとカタログは非常に広範です。 ISO/IEC 27001に加えて、ISO/IEC 17799およびイギリスBS 7799もあります。さらに、BSI、ITILプロセスライブラリのIT基本的な保護カタログ(以前のIT-grundschutzhandluch)であるセキュリティアーキテクチャX.800も存在します。監査マニュアル オープンソースセキュリティテスト方法マニュアル (osstmm)des セキュリティおよびオープン方法論のための研究所 (ISECOM)チャネルという名前の可能な攻撃オプションに従って、セキュリティ相互作用の5つのカテゴリを区別します [十] :

原則として、企業は異なるリスク分析戦略を選択し、これに基づいて監査の目標を設定する必要があります。組織全体の詳細なリスク分析の実装は高価で複雑であるため、通常、基本的な保護対策(ベースラインセキュリティ制御)と保護ニーズ(高レベルのリスク分析)の組み合わせが選択されます。リスクが低いから中、つまり高から非常に高いシステムが、詳細なリスク分析を受けます。損傷の可能性(絶滅危ed種の価値の価値)と関連性に応じて、異なるリスク評価があり、したがって、保護の異なる必要性もあります。 [11]

提案された対策の範囲は、外部サービスのDMZの確立と、VLANからの異なるセグメントへのネットワークの分離(ネットワークプリンター用の別のVLAN、別のWLAN、部門B、管理など)、およびVPNを介したネットワークへのアクセスの許可の制限からの範囲です。 [12番目] 暗号化メカニズムの使用、ファイアウォール、ID/IPS、ウイルス保護、デバイスまたはエンドポイント制御とアイデンティティ管理の確立とメンテナンス、および既存のユーザープロファイルとアクセス制御リスト(ACL)の両方の職場のコンピューターと、すべてのオペレーティングシステムのセントラルアップデートシリーズのセットアップまでのネットワークまでの評価 zを参照してください。 B. Windows Update Server )。 [13]

セキュリティの専門家は、認定された認定を通じて潜在的な顧客の知識を証明するオプションがあります。これには、International Information Systems Security Certification ConsortiumのCISSP、CISA、ISACAのCISMが含まれます。 OSSTMMプロフェッショナルセキュリティテスター (opst)および OSSTMMプロフェッショナルセキュリティアナリスト (OPSA)ISECOMの1つ、多数のITILまたはLPI認定の1つ、およびCiscoのようなITセキュリティセクターで尊敬されているAPO-ITまたは企業の認定の1つ。オーストリアでは、ITコンサルタントに対するIT民間技術者の賞もあります。これらおよびその他の証明書は、特別なコースで購入できます。

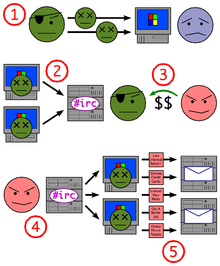

監査は、悪性攻撃と同じパターンに基づいて本質的に実行されます。ハッカー攻撃は、方法と目的に従って、3つの異なるタイプに大まかに分割できます。

1つの目標 受け身 、たとえば、スクリプトやボットによる自動攻撃は、ボテットの拡張になる可能性があります。特にワームは、自動化された弱点を使用するために使用されます。このようなボットの広がりのための他の悪性コンピュータープログラムは、ウイルスとトロイの木馬です。コンピューター(Zombieと呼ばれる)の場合、これを使用して、DDOS攻撃などを実行するために、黒いコピーのデータストレージとしてスパムを送信できます。

介して アクティブ 、手動攻撃は、機密データを読み取るか、バックドアユーザーをスパイし、アプリケーションが攻撃者によってチェックされます。

攻撃的 攻撃は主に政治的に動機付けられており、通常はシステム障害を引き起こすはずです。

攻撃の種類の境界は流動的です。

したがって、監査はいくつかのフェーズで構成されています。スキャンされるIPアドレス範囲(IP-Range)などのデータが顧客によって発表されなかった場合、それはブラックボックステストです。最初のステップでは、監査人がおおよそのネットワークトポロジを設計するためのフットプリントが役立ちます。このステップは、ホワイトボックステストではもはや必要ありません。ネットワークトポロジの作成もそうです 「ネットワークマッピング」 呼び出し(「ネットワークマッピング」の英語)。次のステップでは、自動脆弱性スキャナーを備えたコンピューターネットワークの潜在的な弱点が確認されます。誤った肯定的なことを除外するには、結果の正確な評価が必要です。監査の別の段階があります PERETRATIONSTEST (Pentest)弱点分析で得られた知識に基づいています。結果は最終的に詳細なレポートにまとめられています。 対策のカタログ リスクの最小化または識別に補足されます。

監査の前では、範囲、期間、方法などの質問を明確にする必要があります。会社の会社が監査によって妨害されない場合、たとえば、プログラムエラー(バグ)またはソフトウェアのバッファオーバーフローなどのセキュリティホール(エクスプロイトと呼ばれる)を使用することを避ける必要があります。 DOS攻撃はここで広まっています。 [14] システム内の潜在的なセキュリティギャップを除外するのは 「脆弱性マッピング」 専用。監査人は、既知のバグを含むすべての現在のサービスのリストを作成します。これらは、Bugtraq、CVEリスト、または米国の証明書に照会できます。 [15]

McAfeeによると [16] :

- ほとんど構成されていないルーター、ファイアウォール、Webサーバーの予備設定(デフォルト設定)

- シンプルで、暗号化されていない、および/またはプリセットパスワード(工場設定)

- スタッフのセキュリティ、メンテナンス、プログラミングスキルの欠如

- あいまいさを通してセキュリティなどのセキュリティの概念の欠如、機密データの過失の取り扱い、ソーシャルエンジニアリングへの感受性

- まれな更新やパスワードの変更、監視の欠如などのメンテナンスの概念の欠如

- セキュリティの側面を無視するだけでなく、QAやコードのレビューの欠落などの悪いプログラミングの概念 [17]

- Telnet、SNMP、RDP、X、SMB、MSRPCなどの不確実なサービスの使用

- バッファーオーバーフロー、フォーマット文字列の脆弱性、整数のオーバーフロー、および/または入力テストの欠落を備えたアプリケーションを開発した(主に急いで)

エクスプロイトを実行するために、ScriptKiddiesが使用するような主に完成したスクリプトは、通常、攻撃で使用されます。多くの一般的なオペレーティングシステムのエクスプロイトのコレクションは、セキュリティギャップのエクスプロイトを作成およびテストするためのフレームワークであるMetaSploitを提供します。ペンテストの最も一般的なツールの1つです。 [18]

ポートスキャナーNMAP [19] ターゲットシステム(バージョンとパッチレベル)上のアプリケーションのトピック性に関する情報を取得し、OSフィンガープリントでオペレーティングシステムを検出するために使用できます。 [20] グラフィックネットワークマッパーフロントエンドnmapfeは、ZenMapに置き換えられました。 [21] 出現しました。バナーグラビングとポートスキャンは、NetCatを使用して実行できます。 [22] Portbunnyは、広範囲にわたるNMAPに代わる効率的で迅速な代替品を提供する場合があります。 [23] ただし、NMAPは、この分野で最も強力で最も一般的なツールの1つです。 [24]

まあ – 脆弱性スキャナーnessusで知られているセキュリティのギャップがあります。 Nessusでは、SQLインジェクションやクロスサイトスクリプトなどのWebアプリケーションでのエクスプロイトの手動テストも可能です。この分野の関連攻撃は、セッション固定、クロスサイト調理、クロスサイトのリクエスト忘却(XSRF)、URLスプーフィング、フィッシング、メールスポーフィング、セッション中毒、クロスサイトトレース(XST)です。

Nessusは非常に「大きな」ツールであるため、Firewalk(Parcel Filtering Enumerator)、HPING3(TCP/IPパッケージ分析)、またはNMAPなどの「静かに」(ほとんどがパッシブ)ツールであるネットワークでの使用を簡単に判断するのは簡単です。単独で操作またはnessusに統合できるNikto Webスキャナーも、Webアプリケーションをテストするために存在します。 [25]

ITセキュリティ監査では(IT部門と協議して)、ウイルス、ワーム、トロイの木馬、その他のマルウェアをシステムに押し込む試みがしばしば行われます。これは通常、ソーシャルエンジニアリングを通じて、たとえば、すべてのユーザーに「重要なセキュリティアップデート」を電子メールで送信または個人的に送信することで発生します。このようにして、既存のウイルス対策ソフトウェア、個人ファイアウォール、パッケージフィルター、侵入防止システムなどを確認することができます。ただし、ユーザーがどのように反応し、会社のセキュリティガイドラインに従うかどうかという問題。

ジョン・ザ・リッパーのようなツールは、システム内のパスワードをクラックしようとすることができます。 [26] これらは、WiresharkやTCPDumpなどのスニファーから取得したハッシュから読み取ることができます。 Nessusでもプラグインも利用できます。隠されたルートキットは、chkrootkitで発見できます。 LSOF(オープンファイルのリスト)やプロセス管理のトップなどの通常のUnix-Bordエージェントもここで役立ちます。 Windowsでは、Mark RussinovichのSysinternsスイートの使用が推奨されます。 [27]

説明されているツールのほとんどは、GNU/Linuxに基づいた次のライブシステムにあります。 [28] BSI OSSセキュリティスイート(ボス)、バックトラック [29] (Früher:監査人セキュリティコレクション)、Knoppix STD(セキュリティツールの配布) [30] 、ネットワークセキュリティツールキット(NST)、 [最初に30] それは無料です [32] (Oder Network Linux)、Helix。 [33] BackTrackは、2006年3月にDarkNetによるBest Security Live CDと名付けられました。 [34]

多数の無料FOSSツールに加えて [35] ワイルドパケットのペイク分析プラットフォームOmnipeek、WebアプリケーションセキュリティスキャナーN-Talkerなど、広範囲にわたるクローズアップソース製品がたくさんあります。 [36] 自動脆弱性スキャナーの資格 [37] Secpoint Perentratorの脆弱性スキャナー [38] Retina von Eeyeデジタルセキュリティ、 [39] 自動脆弱性スキャンQuatrashield、 [40] IBMインターネットスキャナー(以前:インターネットセキュリティスキャナー) [41] 、シャドウセキュリティスキャナー [42] und gfi gungardネットワークセキュリティスキャナー、 [43] パッケージは、Cain&Abelなどをfifferにしています。 BSIのGSTOOLとSecumaxとHiscout GRCスイートは、IT基本的な保護に基づいてセキュリティ概念を作成するための有料ツールです。ほとんどの無料ツールとは対照的に、これらの製品のほとんどはWindowsの下でのみ機能します。 Javaに基づいたISMSツールVeriniceは、無料で操作するシステムを提供します。 [44]

- 匿名: 最大のセキュリティ 。 ed。:que。第4版。 SAMS Publishing、インディアナポリス、インディアナ2002年、ISBN 0-672-32459-8(976ページ、 オンラインバージョン -CD-ROMを含む)。

- ブライアン・ハッチ、ジェームズ・リー、ジョージ・カーツ: ハッキングLinux Exposed:Linuxセキュリティの秘密とソリューション 。 HRSG。:McAfee、ISECOM。 McGraw-Hill / Osborne、Emeryville、California 2003、ISBN 0-07-222564-5(712 S.、 Googleの前提条件 ; 本のウェブサイト )。

- Stuart McClure、Joel Scambray、George Kurtz: ハッキング公開:ネットワークセキュリティの秘密とソリューション 。 HRSG。:McAfee。 McGraw-Hill / Osborne、Emeryville、California 2005、ISBN 0-07-226081-5(692 S.、 Googleの前提条件 )。

- ジョニー・ロング、エド・スコーディス: 侵入テスターのGoogleハッキング 。 Syngress、2005、ISBN 1-931836-36-1(448 S.、 Googleの前提条件 )。

- サーシャ・ロマノスキー、ジーン・キム、ブリジット・クラフチェンコ、:: 脆弱性の管理と監査 。 In:内部監査機関(HRSG。): グローバルテクノロジー監査ガイド 。 バンド 6 。 Altamonte Springs、FL 2006、ISBN 0-89413-597-X( オンラインバージョン シリーズ全体)。

- Joel Scambray、Stuart McClure: ハッキング露出したウィンドウ:Windowsセキュリティの秘密とソリューション 。 2007、ISBN 0-07-149426-X(451 S.、 Googleの前提条件 ; 本のウェブサイト )。

- クリスチャン・ヘイウェルク: ITセキュリティ監査の刑事関連性 。 ed。:eicar。 Grin Verlag、2007(15ページ、 オンラインバージョン ; PDF)。

- Dennis Jlussi: コンピューター犯罪と戦うための第41刑法改正法に従って、ITセキュリティツールに対処する際の刑事責任 。 ed。:eicar。 Grin Verlag、2007(13ページ、 オンラインバージョン ; PDF)。

- オーストリア連邦首相、情報セキュリティ局(編): オーストリアの情報セキュリティマニュアル 。オーストリアのコンピューターGesellschaft(OCG)、Vienna 2007、ISBN 978-3-85403-226-7( オンラインバージョン [2008年11月5日アクセス])。

- マーク・ルーフ: 浸透テストの芸術 。第1版。コンピューターと文学(CUL)、Böblingen2007、ISBN 3-936546-49-5(911 p。)。

- ↑ FraunhoferフォーカスコンピテンスセンターのためのIT: ITセキュリティワークネス分析のÖFITTRENDSONAR。 2016年4月、 2016年5月30日にアクセス 。

- ↑ BSI(hrsg。): 情報技術の安全なアプリケーションのためのITセキュリティマニュアルハンドブック 。 Bundesdruckerei、1992年3月ボン( オンラインバージョン [2008年11月9日にアクセス]バージョン1.0)。

- ↑ Googleハッキングデータベース ( 記念 の オリジナル 2009年8月8日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。

- ↑ フリーソフトウェアに加えて wikto webサーバー評価ツール ( 記念 の オリジナル 2008年10月14日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。 、 WHCC Webハックコントロールセンター ( 記念 の オリジナル 2008年12月16日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。 とrgodの GoogleDorksスキャナー ( ページは使用できなくなりました。検索してください Webarchiven )) 情報: リンクは、欠陥として自動的にマークされました。指示に従ってリンクを確認してから、このメモを削除してください。 コマーシャルが含まれています Acunetix Web脆弱性スキャナー としても sitedigger ( 記念 の オリジナル 2008年12月9日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。 McAfeeからGHDB統合を見つけました。他の製品の選択は下にあります トップ10のWeb脆弱性スキャナー 。

- ↑ Googleハックハニーポット

- ↑ AICPA: 連邦情報セキュリティ管理法 ( 記念 の オリジナル 2008年7月24日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。 、2003年9月。 2008年9月25日に取得。

- ↑ AICPA: Sarbanes-Oxleyソフトウェア:10の質問をします ( 記念 の オリジナル 2008年7月20日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。 、2003年9月。 2008年9月25日に取得。

- ↑ Tiger Security Auditおよび侵入検知ツール

- ↑ Tripwire、Inc。の後、2000年にGPLバージョンで開発を雇い、フォローアッププロジェクトとして作成しました オープンソースTripwire と 補佐官 ( 記念 の オリジナル 2008年10月16日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。 (高度な侵入検知環境)。

- ↑ ブライアン・ハッチ、ジェームズ・リー、ジョージ・カーツ: ハッキングLinux Exposed:Linuxセキュリティの秘密とソリューション 。 HRSG。:McAfee、ISECOM。 McGraw-Hill / Osborne、Emeryville、California 2003、 S. xxx、7 f 。 ( Googleの前提条件 ; 本のウェブサイト )。

ピート・ヘルツォーク: OSSTMM – オープンソースセキュリティテスト方法マニュアル 。 3、ISECOM、ニューヨーク、1。2008年8月。 - ↑ オーストリア連邦首相、情報セキュリティ局(編): オーストリアの情報セキュリティマニュアル 。オーストリアのコンピューターGesellschaft(OCG)、Vienna 2007、ISBN 978-3-85403-226-7、 S. 35 ff 。 ( オンラインバージョン [2008年11月5日アクセス])。

- ↑ 一般的なSSL VPNソリューションはOpenVPNです。ブラウザベースの代替案はそうです SSL-Explorer 。どちらもGPLの下にあります。より良い理解のために、ジョン・フランケンを参照してください: Opensshパート3:掘削ファイアウォール ; 2008年9月25日に取得。

- ↑ AICPA: セキュリティソリューション ( 記念 の オリジナル 2008年7月24日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。 、2003年9月。 2008年9月25日に取得。

- ↑ DOS攻撃を実行するためのツールは、記事に記載されています 分散型サービス拒否(DDOS)攻撃から保護するための戦略 。さらなる文書と有用なリソースを見つけることができます Computec ( 記念 の オリジナル 2005年12月2日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。 そしてアップ packetstormsecurity.com 。

- ↑ GNU/Linuxについては、LinuxSecurity.comを参照してください: Linux Advisory Watch

- ↑ Stuart McClure、Joel Scambray、George Kurtz: ハッキング公開:ネットワークセキュリティの秘密とソリューション 。 HRSG。:McAfee。 McGraw-Hill Professional、カリフォルニア州エメリービル2005、ISBN 0-07-226081-5(692 S.、 限られたプレビュー Google Book検索で)。

- ↑ ソフトウェアの品質保証計画とSunWorldを参照してください: UNIXセキュアプログラミングFAQ

- ↑ Achim Eidenberg: Metasploit:すべての人のためにエクスプロイト 、2006年1月6日

- ↑ NMAPのオンラインベースの代替手段はそれです C’t Network Check 。

- ↑ fyodor: スタックフィンガープリントを使用してオペレーティングシステムを認識します ( 記念 の オリジナル 2007年12月28日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。

- ↑ umit nmap frontend

- ↑ ヨハネス・フランケン: Netcatに関する講義 。

- ↑ Linux-Magazin: ポートからポートまで 、2008年5月。

- ↑ Selflinux: NMAP-ネットワークセキュリティスキャナー

- ↑ Howtoforge: NiktoでApache構成をテストするセキュリティ 、11。2006年8月。

- ↑ Chaos Computer ClubのWebサイトで、セキュリティの主題に関するFAQを参照してください。 FAQ-セキュリティ ( 記念 2004年8月18日から インターネットアーカイブ )。

- ↑ マイクロソフト: Sysinternalsスイート

- ↑ 概要を見つけることができます アーカイブコピー ( 記念 の オリジナル 2008年10月6日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。 。

- ↑ バックトラックのダウンロード ( 記念 の オリジナル 2008年10月6日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。

- ↑ Knoppix STD:ダウンロード

- ↑ ネットワークセキュリティツールキット

- ↑ Nubuntu:ダウンロード ( 記念 の オリジナル 2008年10月6日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。

- ↑ ヘリックス:ダウンロード

- ↑ 10ベストセキュリティライブCDディストリビューション(ペンテスト、フォレンジック、リカバリ)

- ↑ 見る。 ネットワーク管理者のアプリケーションの束(Linux) ( ページは使用できなくなりました。検索してください Webarchiven )) 情報: リンクは、欠陥として自動的にマークされました。指示に従ってリンクを確認してから、このメモを削除してください。

- ↑ 製品| nストーカー

- ↑ Qualysツールとトライアル

- ↑ http://www.secpoint.com/ Secpoint Perentratorの脆弱性スキャン

- ↑ Eeye Digital Security»Retina

- ↑ http://www.quatrashield.com/ Quatrashieldスキャナーツール

- ↑ IBM-インターネットスキャナー ( 記念 の オリジナル 2008年6月18日から インターネットアーカイブ )) 情報: アーカイブリンクは自動的に使用されており、まだチェックされていません。指示に従ってオリジナルとアーカイブのリンクを確認してから、このメモを削除してください。

- ↑ Safetylab:Shadow Security Scanner

- ↑ GFI言語ネットワークセキュリティスキャナー

- ↑ ダウンロード:Verinice

Recent Comments