キャプティブポータル – ウィキペディア

a キャプティブポータル 、たとえばドイツ語 避けられないポータル から 英語 捕虜 、つかまった’ 通常、公共のワイヤレスネットワークで使用されて、ラップトップやスマートフォンなどのエンドデバイスのアクセスにアクセスして、特定の使用規則にユーザーの同意に同意してインターネットにアクセスします。さらに、ネットワークプロバイダーは、接続コストを解決するために特定のユーザーアカウントにアクセスを接続できます。

特に参加者が頻繁に変化するエリアでは、キャプティブポータルが使用されます。これは、ホテルのゲストWLAN、都市の公共のwifiホットスポット、または列車、バス、航空機などの輸送手段のWLANです。

CAPIVEポータルを使用すると、デバイスは最初に、アクセスデータなしで到達できるほとんど暗号化されていないWLANに接続できます。ただし、この状態では、キャプティブポータルはその背後にあるネットワークまたはインターネットへのさらなるアクセスをブロックします。この領域では、デバイスがほぼ巻き込まれ、その指定が導き出されます。

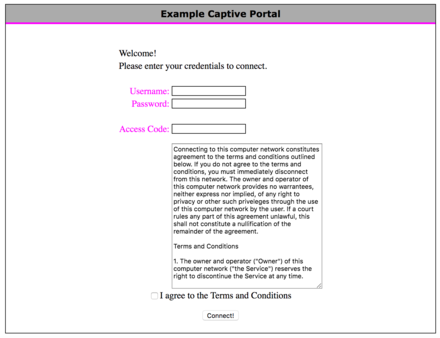

この状態では、質問は通常、HTTPを介してWebブラウザからCaptiveポータルのWebサイトにリダイレクトされ、ユーザーは特定のルールに同意し、ユーザー検出や請求のパスワードなどの詳細情報を入力する必要があります。このデバイスのネットワークまたはインターネットアクセスについては、承認とおそらく肯定的な認証がcaptiveポータルを介して行われます。ネットワークの構成に応じて、アクセスはHTTPに限定されるだけでなく、電子メールやVPN化合物のクエリ用のIMAPなどのさまざまな他のプロトコルも含まれます。

アクティベーションはIPレベルに基づいており、さまざまなプロトコルが承認されることが多いため、ロック解除されたエンドデバイスはそれぞれのMACアドレスに基づいて割り当てられます。ネットワークの構成に応じて、リリースは一時的に一時的に存在するか、特定のMacアドレスが永続的な無料アクセスを持つこともできます。

キャプティブポータルは2000年代初頭に機能していますが、2015年半ばまでに標準はありませんでした。したがって、ソリューションは主に独自の手順であり、原則として転換と中間攻撃に基づいており、多くの場合、回避策のレベルを持っています。中間の攻撃を困難にする手順の使用が増えているため、これらのソリューションは現在、さまざまな実際的な問題に影響されています。

2015年の終わり以来 RFC 7710 利用可能なRFC標準(2022年現在:に置き換えられました RFC 8910 )、メーカー全体の捕虜ポータルの実装と基礎を説明しています。エンドデバイスのネットワーク構成に使用されるプロトコルDHCPは、エントリ(DHCPオプション160)によって拡張され、キャプティブポータルのURLが得られ、IPv4またはIPv6がアクセスできます。これにより、以前に問題があったネットワークアクセスの迂回が排除されます。

この前の数年間 RFC 7710 デバイスが報告されたり、それを認識したりせずに、新しいクライアントの開始ネットワークトラフィックをキャプティブポータルに最初に転送するためにさまざまな手順を使用している場合。これらは、以下で説明されているさまざまなポイントに介入しました。

httpを介してレビューします [ 編集 | ソーステキストを編集します ]

許可されていないエンドデバイスがWebサイトを要求する場合、DNSが照会され、IPアドレスが通常どおり溶解します。その後、ブラウザはこのIPアドレスにHTTPリクエストを送信します。このリクエストはファイアウォールによって傍受され、独自の迂回サーバーに送信されます。これは、キャプティブポータルページに転送するために見つかったステータスコード302を含むHTTP応答でリクエストに応答します。このプロセスはエンドデバイスに対して透明であり、元々要求されたウェブサイトがこの迂回を送信したと仮定する必要がありますが、これはここではそうではありません。変更された方法は、ステータスコード511:ネットワーク認証が必要ですが、すべてのWebブラウザーでは理解されていません。

このタイプの迂回路は、HTTPが暗号化されていない場合にのみ機能します。さらに、HTTPの使用がHTTPを支持して着実に減少しているという事実があります。

HTTPSの問題 [ 編集 | ソーステキストを編集します ]

輸送層のセキュリティ(TLS)によって暗号化されたHTTPSの場合、この転換はエラーメッセージで発生します。これは、キャプティブポータルで使用される証明書がエンドデバイスによって元々アクセスされたHTTPSアドレスに対して有効ではないためです。原則として、捕虜ポータルで使用される方法は、中間の攻撃に対応しています。信頼できるエリアで使用されるTLS証明書に署名することにより、エンドデバイスはこの迂回のこの操作を認識し、ユーザーに対応する警告を表示するか、ポータルページへのアクセスを完全に防止できます。

しかし、ユーザーがHTTP URLを手動で入力したとしても、HTTP Strict Transport Security(HSTS)などの問題が発生する可能性があります。HSTSでは、たとえば、1年間の時間に、このドメインへの暗号化されていないHTTPを使用してアクセスを許可しないと説明します。対応するドメインが事前にエンドデバイスで使用されている場合、エンドデバイスでのこのアドレスにHTTPを使用していないため、キャプティブポータルを表示できません。 [初め] HTTP公開キーピン留め(HPKP)を使用する場合、転用結果を伴う捕虜ポータルのもう1つのハードル。

DNSによる改訂 [ 編集 | ソーステキストを編集します ]

Autorized Endデバイス以外のデバイスがWebサイトを要求すると、DNSが照会されます。ファイアウォールは、DHCPを介してホットスポットオペレーターによって指定されているDNSサーバーのみが利用可能であることを保証するか、またはそのようなDNSサーバーにすべてのDNS問い合わせをリダイレクトします。 DNSサーバーは、各リクエストで結果としてポータルページのIPアドレスを報告します。ただし、この方法は、証明書が有効ではなく、この迂回路は中間の攻撃として認識されるため、ドメイン名システムセキュリティ拡張機能(DNSSEC)によって防止されます。 [初め]

IP転送 [ 編集 | ソーステキストを編集します ]

データストリームは、OSIレイヤー3のIP転送でも使用できます。 メッセージをリダイレクトします 後 RFC 792 、実現します。表示されているコンテンツはURLに対応しなくなったため、この方法はTLSおよびDNSSECによって中間の攻撃として認識されます。

inを使用せずに RFC 7710 標準化された手順には、キャピブポータルの存在を認識する方法がありません。したがって、オペレーティングシステムメーカーは、自分の制御下で独自のサーバーを確立し、ネットワークに登録するとすぐにアクセスできるエンドデバイスがあります。このアクセスの成功は、エンドデバイスのネットワークにオペレーティングシステムにキャピブポータルがないことを証明します。これらのルーチンアクセスはデータ保護の問題を表し、メーカーはユーザーのIPアドレスを保存し、必要に応じて評価することができます。

以下では、ポータル検出に使用されるこれらの外部サーバーアドレスの一部がリストされています。

ウィンドウズ [ 編集 | ソーステキストを編集します ]

Microsoft Windowsにはそれがあります ネットワーク接続ステータスインジケーター ( NCSI )、インターネット接続をチェックし、Capiveポータルを認識します。対応する設定は、Windowsレジストリにあります HKLM:SystemCurrentControlSetServicesNLASVCPARAMETERSERTERNET 堆積。

Windows 10および11では、DNSドメインがなります dns.msftncsi.com クエリとIPv4アドレス 131.107.255.255 およびIPv6アドレス FD3E:4F5A:5B81 :: 1 期待される。その後、DNSクエリがオンになります www.msftconnevtest.com 実行され、リソース http://www.msftcontttest.com: (IPv4接続のテスト用)および http://ipv66.msftconnattest.com: (IPv6接続のテスト用)。これらのリソースは文字列からのものでなければなりません Microsoft Connectテスト 構成。

古いWindowsバージョンでは、リソース http://www.msftncsi.com:80/ncsi.txt 文字列から照会 Microsoft NCSI 存在する必要があります。

アンドロイド [ 編集 | ソーステキストを編集します ]

Androidの場合、があります キャプティブポータルチェック 。

Webブラウザーおよびメールクライアント [ 編集 | ソーステキストを編集します ]

Mozilla Firefox、Mozilla Thunderbird、SeamonkeyなどのWebブラウザは、url http://detectportal.firefox.com/canonical.htmlを使用しています [2] 。 CAPIVEポータルの検出は 概要:config キーを設定します network.captive-portal-service.enabled の上 間違い オフになります。

macosとiOS [ 編集 | ソーステキストを編集します ]

Appleは同じスキームでURLの下でサーバーを操作します http://captive.apple.com ネットワークに入るときにエンドデバイスを呼び出してみてください。このアクセスが「成功」という単語のある単純なHTMLドキュメントである場合(英語の 成功 )唯一のテキストには、エンドデバイスがインターネットアクセスがあるという事実から結論付けます。そうしないと、ユーザーがCaptiveポータルからWebサイトを取得できるようにブラウザウィンドウが開きます。 [3] 。この関数を非アクティブ化する可能性は知られておらず、iOSで意図されていません。

IPアドレスまたはMACアドレスに応じたフィルタリングでは、WLAN側に基づく実装は、ネットワークをパケットスニファーで囲み、すでにロック解除されている他の参加者のIPおよび/またはMACアドレスを攻撃者のコンピューターで模倣することにより、比較的簡単に回避できます。

通常、アクセスは暗号化されていないWLANによってアクセスされるため、この地域のこれらのWLAN化合物は簡単に聞くことができます。したがって、暗号化されていないWLANの接続は、HTTPSなどの安全で暗号化された化合物を介して、またはVPNを使用して外部VPNサーバーを介してのみ作成する必要があります。

- ↑ a b 彼らはベックを持っています: キャプティブポータル:すぐに機能しなくなる回避策。 の: Golem.de。 2016年2月8日 2017年5月26日にアクセス 。

- ↑ 「キャプティブポータル」認識| Firefoxを手伝ってください。 2021年10月15日に取得 。

- ↑ ロス・バトラー: iOSの捕虜ポータル問題を解決します。 Medium.com、16。2018年11月、 2019年7月18日にアクセス (英語)。

Recent Comments