AMDセキュリティプロセッサ – ウィキペディア

AMDプラットフォームセキュリティプロセッサ ( psp )、公式には知られています AMDセキュアテクノロジー 、2013年頃からAMDのマイクロプロセッサに組み込まれている信頼できる実行環境サブシステムです。 [初め] AMD開発の指示によると、サブシステムは セキュリティ環境の作成、監視、待機を担当する と その機能には、ブートプロセスの管理、さまざまなセキュリティメカニズムの初期化、疑わしいアクティビティやイベントのシステムの監視が含まれ、これに対する適切な答えです。 [2]

批評家は懸念しています。それはバックドアであり、セキュリティリスクを表しています。 [3] [4] [5] AMDは、PSPで実行されるファームウェアソーステキストの開示に関する問い合わせを拒否しました。 [初め]

PSPシステムは、IntelプロセッサのIntel Active Managementテクノロジーと同じです。 [初め] PSP自体は、CPUダイに統合されたアームプロセッサコアです。 [6]

2017年9月、Googleセキュリティ研究者のCFIR Cohenは、AMDS PSPサブシステムの弱点について言及しました。これにより、攻撃者に攻撃者がカバーされ、証明書およびその他の機密情報があります。 2017年12月にプロバイダーにパッチが提供されるという噂がありました。 [7] [8]

2018年3月、AMDS Zen Architecture CPU(Epyc、Ryzen、Ryzen Pro、およびRyzen Mobile)の重大な欠陥の少数が、マルウェアと機密情報へのアクセスを可能にするPSPに関して、イスラエルITセキュリティ会社によって発表されました。 [9] AMDは、これらの欠陥を改善するためのファームウェアの更新を発表しました。 [十] [11]

市場操作の欠陥が提供され、出版物の信頼性が疑問視されたという主張がありましたが、 [12番目] [13] 開示をチェックした出版物によって委託された独立したセキュリティ専門家の技術的な観点によって確認されました。 [14]

- ↑ a b c ロブ・ウィリアムズ: AMDは、EPYCのプラットフォームセキュリティプロセッサコードをOpenSourceではないことを確認しています。 2017年7月19日 :„このチップは2013年のほとんどのAMDプラットフォームで見つかり、Intelの管理エンジンが行うように振る舞います[…] PSPが開いていないというむしろ鈍い認識は、EPYCについてのAMDトップブラスとの議論中に出てきました。」

- ↑ AMDファミリー16Hモデル30H-3FHプロセッサ向けのBIOSおよびカーネル開発者ガイド(BKDG)。 (PDF)AMD、2016、 S. 156 。

- ↑ NSAは、IntelおよびAMDチップに永久的なバックドアを植えることができたでしょう。 2019年1月25日にアクセス (英語)。

- ↑ ライアン・マーティン: 専門家によると、NSAにはIntelおよびAMDプロセッサにバックドアが組み込まれています。 の: etheknix.com。 2013年7月、 2018年1月19日にアクセス 。

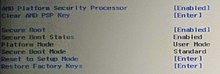

- ↑ マイケル・ララベル: AMDは、最新のAgesaでPSPセキュアプロセッサを無効にすることを許可していると伝えられています。 2017年12月7日 :「この組み込みのAMDセキュアプロセッサは、別の可能な攻撃ベクトルとして一部の人から批判されています…」

- ↑ Libreboot FAQ。 :「PSPは、メインのCPUダイに構築されたTrustzoneテクノロジーを備えたARMコアです。」

- ↑ Rene Millman: AMDのプラットフォームセキュリティプロセッサで見つかったセキュリティの問題。 2018年1月8日 。

- ↑ カタリンcimpanu: AMDの安全なチップオンチッププロセッサのセキュリティの欠陥オンラインで開示されています。 2018年1月6日 。

- ↑ そしてグッディン: AMDチップスの欠陥のいかだは、ハッキングが非常に悪いことになります。 ARS Technica、2018年3月13日 。

- ↑ ピーターブライト: AMDは、セキュリティプロセッサのバグのファームウェア修正を約束します。すべてのバグには、エクスプロイトへの管理アクセスが必要です。 ARS Technica、2018年3月20日 。

- ↑ マークパパーマスター: CTSラボの研究の初期AMD技術評価。 AMDコミュニティ、2018年3月21日 。

- ↑ https://www.gamersnexus.net/induster/3260-assasasination-attemp- on-amd-by-viceroy-research-cts -labs

- ↑ https://theckingalpha.com/article/4157242-amd-cts-labs-story-failed-stock-manipulation?page = 2

- ↑ ダン・グイド: 「AMD Flaws」技術要約。

Recent Comments